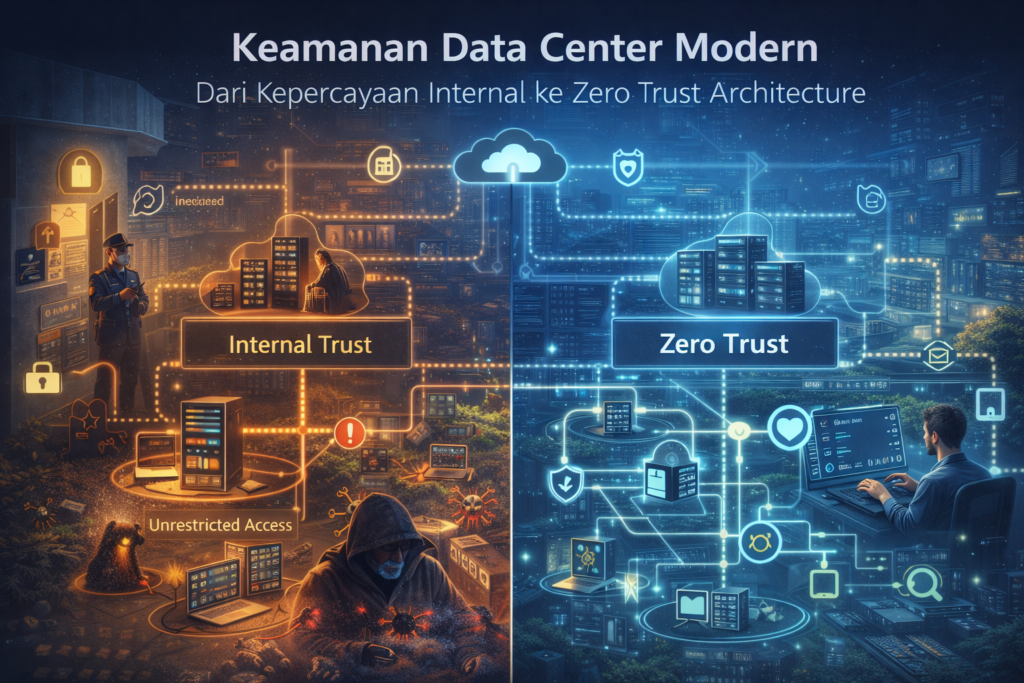

Di masa awal jaringan perusahaan, konsep keamanan sebenarnya sangat sederhana. Selama seseorang sudah “masuk” ke jaringan internal, ia dianggap aman dan terpercaya.

Logikanya seperti ini: internet itu berbahaya, kantor itu aman.

Maka dibuatlah tembok besar di pinggir jaringan—firewall. Siapa pun yang lolos dari gerbang ini dianggap bagian dari lingkungan internal. Setelah itu, akses biasanya terbuka lebar. Server bisa saling berkomunikasi bebas. User internal bisa mengakses banyak sistem tanpa banyak pembatasan.

Pendekatan ini dulu terasa cukup. Ancaman masih sederhana, jumlah sistem belum banyak, dan kebanyakan pengguna benar-benar berada di dalam gedung kantor.

Namun seiring waktu, kompleksitas meningkat. Server bertambah, aplikasi makin banyak, user bekerja jarak jauh, dan koneksi datang dari mana-mana. Model “dalam aman, luar berbahaya” mulai kehilangan relevansinya.

Kerentanan pendekatan lama

Masalah terbesar metode lama adalah satu asumsi: percaya pada internal.

Begitu satu akun berhasil login, atau satu perangkat berhasil masuk jaringan, hampir semua pintu terbuka.

Jika satu laptop terinfeksi malware, ia bisa bergerak bebas ke server lain. Jika satu kredensial dicuri, penyerang bisa melakukan lateral movement tanpa banyak hambatan. Jika satu aplikasi bocor, dampaknya bisa menyebar ke seluruh sistem.

Banyak insiden besar bukan karena firewall ditembus dari luar, tetapi karena penyerang sudah berada “di dalam” dan bergerak tanpa terdeteksi.

Artinya, satu celah kecil bisa menjadi akses ke seluruh data center.

Model keamanan seperti ini ibarat mengunci pagar depan, tetapi membiarkan semua pintu di dalam rumah terbuka.

Perubahan pola kerja modern

Lingkungan IT modern membuat pendekatan lama semakin tidak realistis.

Sekarang:

- user bekerja dari rumah atau mobile

- aplikasi berjalan di cloud dan on-premise

- perangkat bukan hanya PC, tapi IoT dan API

- akses datang dari berbagai lokasi

Batas antara “dalam” dan “luar” sudah kabur.

Jika masih mengandalkan perimeter saja, sistem akan selalu punya blind spot.

Di titik inilah muncul kebutuhan pendekatan baru.

Lahirnya Zero Trust

Zero Trust muncul dengan prinsip yang sangat tegas: jangan percaya siapa pun secara otomatis.

Bukan berarti semua orang dianggap jahat, tetapi setiap akses harus diverifikasi.

Konsep intinya adalah:

never trust, always verify.

Setiap user, perangkat, atau aplikasi harus:

- diautentikasi

- diotorisasi

- divalidasi secara terus-menerus

Tidak peduli apakah berasal dari dalam jaringan atau luar.

Di level arsitektur, pendekatan ini melahirkan praktik seperti:

- multi-factor authentication

- identity-based access

- least privilege access

- micro-segmentation jaringan

- continuous monitoring

- encryption end-to-end

Server tidak lagi bebas berbicara satu sama lain. Akses dibatasi hanya sesuai kebutuhan. Jika satu sistem terganggu, dampaknya terisolasi dan tidak menyebar.

Secara profesional, inilah yang dikenal sebagai Zero Trust Architecture, software-defined perimeter, dan defense in depth.

Keamanan tidak lagi satu lapis, tetapi berlapis-lapis.

Dampak pada operasional data center

Dengan pendekatan ini, risiko serangan menyebar jauh berkurang. Lateral movement lebih sulit. Setiap aktivitas tercatat. Audit dan compliance menjadi lebih kuat.

Tim infrastruktur juga punya kontrol lebih baik terhadap siapa mengakses apa, dari mana, dan kapan.

Data center menjadi bukan hanya andal, tetapi juga resilien terhadap ancaman modern.

Penutup

Untuk membayangkannya secara sederhana, bandingkan dua situasi.

Cara lama seperti gedung kantor dengan satu satpam di gerbang depan. Setelah masuk, semua ruangan terbuka bebas.

Cara Zero Trust seperti gedung dengan kartu akses di setiap pintu. Masuk lobby saja tidak otomatis bisa masuk ruang server. Setiap langkah tetap diperiksa.

Jelas mana yang lebih aman.

Namun Zero Trust bukan solusi ajaib tanpa kekurangan. Implementasinya kompleks, butuh perencanaan matang, biaya tambahan, dan kadang menambah friksi bagi pengguna.

Sekarang coba kamu pikirkan.

Jika setiap akses harus diverifikasi, setiap sistem harus dibatasi, dan setiap komunikasi harus diawasi, seberapa besar kompleksitas operasional yang akan muncul?

Di situlah tantangan berikutnya berada.